Jak Active Directory wspiera zarządzanie zasobami sieciowymi w przedsiębiorstwach?

Active Directory stanowi usługę katalogową opracowaną przez Microsoft, która umożliwia efektywne zarządzanie zasobami sieciowymi w środowiskach Windows. Ta zaawansowana technologia pełni fundamentalną rolę w administracji systemami operacyjnymi oraz zarządzaniu tożsamościami w firmach. Dzięki centralizacji zarządzania użytkownikami, grupami i komputerami, Active Directory znacząco upraszcza pracę administratorów w rozległych sieciach informatycznych. System ten pozwala na skoncentrowane przechowywanie informacji o obiektach sieciowych oraz ich udostępnianie autoryzowanym użytkownikom i administratorom.

Wprowadzona po raz pierwszy w systemie Windows 2000, usługa ta zrewolucjonizowała sposób zarządzania zasobami w organizacjach. Active Directory integruje różnorodne usługi sieciowe w jednolitą strukturę, co umożliwia skuteczną kontrolę dostępu do zasobów. Rozwiązanie to zapewnia zaawansowane mechanizmy zabezpieczeń, replikację danych oraz integrację z systemem DNS. Centralizacja tych zasobów pozwala na bardziej efektywną i przejrzystą administrację w środowisku domenowym.

Struktury logiczne i fizyczne w Active Directory

Active Directory umożliwia opisanie zarówno fizycznej, jak i logicznej struktury sieci oraz jej składników. Struktury logiczne obejmują takie elementy jak jednostki organizacyjne czy domeny, które tworzą hierarchiczny układ zarządzania. Jednostki organizacyjne stanowią kontenery w ramach domeny, służące do organizowania obiektów w sposób ułatwiający zarządzanie i stosowanie polityk. Domena AD reprezentuje grupę komputerów korzystającą ze wspólnej katalogowej bazy danych.

Active Directory wykorzystuje Domain Name System jako podstawowy mechanizm identyfikacji obiektów takich jak komputery i domeny. DNS jest wykorzystywany przez AD do lokalizowania kontrolerów domeny i usług w domenie, kierując użytkowników do najbliższego lub najodpowiedniejszego kontrolera domeny. System dynamicznie rejestruje rekordy SRV w DNS, aby publikować usługi oferowane przez kontrolery domeny. Ta integracja z DNS jest niezbędna dla funkcjonalności różnych usług Active Directory.

Domeny i jednostki organizacyjne jako podstawowe elementy struktury

Domena główna usługi Active Directory tworzy logiczną strukturę kontenerów i obiektów, zawierającą hierarchiczny układ użytkowników, grup, komputerów i innych elementów. Domena zapewnia usługi bezpieczeństwa umożliwiające uwierzytelnianie i autoryzację zasobów zarówno w ramach własnej domeny, jak i w innych domenach. Nazwa DNS identyfikuje domenę, a podczas instalowania usługi należy wybrać nazwę domeny do użycia. Zaleca się stosowanie subdomeny nazwy domeny rutowalnej dla zachowania prawidłowej struktury.

Las stanowi kolekcję jednej lub więcej domen, które wspólnie tworzą strukturę Active Directory. Kontrolery domeny to serwery przechowujące bazę danych AD i zarządzające procesami logowania, uwierzytelniania oraz synchronizacji. Początkowa instalacja usługi powoduje utworzenie lasu i domeny głównej. Dzięki tej hierarchicznej strukturze organizacje mogą efektywnie zarządzać zasobami niezależnie od rozmiaru sieci.

Tworzenie kont komputerów w konsoli administracyjnej

Aby utworzyć w domenie konto dla komputera, należy posłużyć się konsolą Użytkownicy i komputery usługi Active Directory z Narzędzi Administracyjnych serwera. Na konsoli wybieramy odpowiednią jednostkę organizacyjną, a następnie prawym klawiszem myszy klikamy jednostkę organizacyjną Komputery. Z menu kontekstowego wybieramy polecenie Nowy Komputer, co otwiera kreator tworzenia konta. W kreatorze uzupełniamy pole Nazwa komputera i wybieramy przycisk Dalej.

Następnie wybieramy kolejno przycisk Dalej, aż pojawia się okno Serwer główny, gdzie pozostawiamy zaznaczoną opcję Dowolny dostępny serwer instalacji zdalnej. Po wybraniu przycisku Dalej pojawia się okno zatytułowane Nowy obiekt – Komputer, zawierające informacje o tworzonym koncie komputera w domenie. W oknie Nowy obiekt – Komputer wybieramy przycisk Zakończ, co powoduje utworzenie konta komputera. Administrator może wstępnie przygotować konta komputerów do pracy, co ułatwia późniejsze procesy konfiguracyjne.

Zarządzanie użytkownikami i grupami w środowisku domenowym

W konsoli Użytkownicy i komputery usługi Active Directory można tworzyć, usuwać i zarządzać podmiotami zabezpieczeń, w tym kontami użytkowników. Aby utworzyć nowe konto, należy rozwinąć drzewo domeny i wybrać kontener lub jednostkę organizacyjną, która będzie hostować konto użytkownika. Z menu Akcja wybieramy pozycję Nowy, a następnie Użytkownik. W oknie dialogowym Nowy obiekt podajemy imię, nazwisko, pełną nazwę oraz nazwę logowania użytkownika.

Na drugiej stronie kreatora administrator przypisuje hasło lub hasło tymczasowe, które użytkownik zmienia podczas następnego logowania. Dostępne są opcje takie jak wymuszenie zmiany hasła przy logowaniu, ograniczenie możliwości zmiany hasła czy wykluczenie konta z zasad wygasania haseł. Po przejrzeniu strony podsumowania wybieramy pozycję Zakończ, aby utworzyć konto. Centralizacja zarządzania tożsamościami pozwala na pełną kontrolę nad dostępem do zasobów sieciowych.

Korzyści z centralizacji zarządzania zasobami

Active Directory umożliwia zarządzanie wszystkimi zasobami z jednego miejsca, co znacząco upraszcza pracę administratorów. Centralizacja zarządzania bezpieczeństwem i raportowania pozwala na skuteczniejsze monitorowanie aktywności użytkowników oraz konfigurowanie ustawień sieciowych. System zapewnia skalowalność, dzięki czemu może obsługiwać zarówno małe, jak i duże sieci korporacyjne. Zaawansowane mechanizmy uwierzytelniania i autoryzacji zwiększają bezpieczeństwo środowiska IT.

Polityki grupowe ułatwiają zarządzanie konfiguracją sieci poprzez stosowanie jednolitych zasad do użytkowników i komputerów. Replikacja danych zapewnia spójność i aktualność informacji w całej infrastrukturze. Active Directory umożliwia także zarządzanie zasobami sieciowymi takimi jak drukarki, foldery współdzielone czy bazy danych. To rozwiązanie jest wykorzystywane zarówno w małych firmach, jak i w dużych korporacjach, gdzie efektywne zarządzanie zasobami jest niezbędne dla prawidłowego funkcjonowania organizacji.

Jakie zagrożenia wiążą się z wykorzystaniem Active Directory?

Wykorzystanie Active Directory wiąże się z pewnymi zagrożeniami bezpieczeństwa, których administratorzy muszą być świadomi. Kradzież danych uwierzytelniających stanowi poważne ryzyko, ponieważ uzyskanie dostępu do uprzywilejowanych kont może prowadzić do kompromitacji całej infrastruktury. Atakujący mogą wykorzystać skradzione dane do infiltracji dodatkowych kont poprzez tzw. ruch boczny w sieci. Po uzyskaniu dostępu do szerokiej części sieci mogą dokonać kradzieży lub uszkodzenia danych, co zagraża ciągłości działania organizacji.

Aby zminimalizować te zagrożenia, należy dostosować domyślne ustawienia zabezpieczeń oraz regularnie tworzyć kopie zapasowe bazy danych Active Directory. Centralizacja zarządzania bezpieczeństwem i raportowania pomaga w szybszym wykrywaniu nieprawidłowości. Monitorowanie dzienników zdarzeń pozwala na identyfikację prób nieautoryzowanego dostępu. Systemy takie jak Identity Threat Detection and Response wykrywają zagrożenia związane z tożsamością w czasie rzeczywistym, co zwiększa ogólny poziom zabezpieczeń środowiska IT.

Nowoczesne narzędzia administracyjne Active Directory

Active Directory Administrative Center stanowi nowoczesne narzędzie graficzne ułatwiające zarządzanie obiektami w usłudze katalogowej. Proces tworzenia kont komputerów w tym środowisku sprowadza się do kilku kliknięć, co znacząco przyspiesza pracę administratora. W pierwszej kolejności wybieramy docelową jednostkę organizacyjną, a następnie z menu kontekstowego wybieramy opcję New oraz Computer. Kreator otwiera okno, w którym w najmniej wymagającej wersji podajemy jedynie nazwę komputera i zatwierdzamy przyciskiem OK.

To uproszczone podejście do administracji pozwala na szybkie przygotowanie środowiska dla nowych urządzeń w sieci. Narzędzie oferuje intuicyjny interfejs, który redukuje prawdopodobieństwo błędów podczas konfiguracji. Administratorzy mogą efektywnie zarządzać wieloma obiektami jednocześnie, co jest szczególnie istotne w rozległych sieciach korporacyjnych. Dzięki graficznemu interfejsowi procesy administracyjne stają się bardziej przystępne również dla mniej doświadczonych specjalistów IT.

Jak skutecznie zarządzać tożsamością i dostępem w firmie?

Zarządzanie tożsamością i dostępem (IAM) staje się kluczowe dla bezpieczeństwa każdej organizacji. Prawidłowe wdrożenie systemu IAM pozwala kontrolować, kto i do jakich zasobów ma dostęp.

Active Directory, będący usługą katalogową Microsoftu, odgrywa fundamentalną rolę w zarządzaniu użytkownikami i komputerami w sieciach korporacyjnych. Umożliwia scentralizowane zarządzanie kontami, uprawnieniami i dostępem do zasobów. Dzięki Active Directory administratorzy mogą łatwo tworzyć nowe konta, przypisywać role i kontrolować dostęp do plików oraz aplikacji. Zapewnia to spójność i bezpieczeństwo w całym środowisku IT.

Wdrożenie odpowiednich narzędzi do zarządzania tożsamością i dostępem może znacząco poprawić bezpieczeństwo firmy. Narzędzia te często oferują funkcje takie jak uwierzytelnianie wieloskładnikowe (MFA) i zarządzanie cyklem życia konta. MFA dodaje kolejną warstwę ochrony, wymagając od użytkowników potwierdzenia tożsamości za pomocą kilku metod. Zarządzanie cyklem życia konta automatyzuje procesy tworzenia, modyfikacji i usuwania kont użytkowników. Skuteczne zarządzanie tożsamością i dostępem to podstawa ochrony danych.

Oprócz bezpieczeństwa, efektywne zarządzanie tożsamością i dostępem przekłada się również na zwiększoną produktywność. Użytkownicy uzyskują szybki dostęp do potrzebnych zasobów, bez zbędnych opóźnień. Administratorzy oszczędzają czas, automatyzując rutynowe zadania związane z zarządzaniem uprawnieniami. Zmniejsza się także ryzyko błędów ludzkich, co prowadzi do płynniejszego działania systemów IT. W efekcie cała organizacja działa sprawniej i wydajniej.

-

Studio TCS.net został produktem roku 2010

SoftwareStudio stworzyło Studio TCS .NET, program do zarządzania narzędziami, który zdobył tytuł Produktu Roku 2010. To wyróżnienie potwierdza jego innowacyjność oraz skuteczność w usprawnianiu gospodarki narzędziowej. Dzięki niemu zyskujesz sprawdzone i cenione rozwiązanie.

-

Usługi informatyczne

SoftwareStudio oferuje kompleksowe usługi informatyczne, które wspierają wdrożenia oprogramowania. Zapewniamy pełne wsparcie techniczne oraz profesjonalne doradztwo w zakresie rozwiązań IT. Dzięki temu masz pewność sprawnego działania systemu i osiągasz założone cele.

-

Zamówienia

Otrzymując oferty od dostawców, przyszedł czas na złożenie zamówienia. Warto zaznaczyć, że zamówienie może dotyczyć zakupu lub wypożyczenia narzędzi. W naszym rejestrze zamówień dostępne są funkcje edycji, podglądu oraz wydruku. Dzięki nim można sprawnie zarządzać procesem zamawiania narzędzi w programie…

-

Poznaj produkt Roku 2010

Redakcje miesięczników Inżynieria i Utrzymanie Ruchu Zakładów Przemysłowych oraz Control Engineering Polska ogłosiły wyniki konkursu „Produkt Roku 2010”.

-

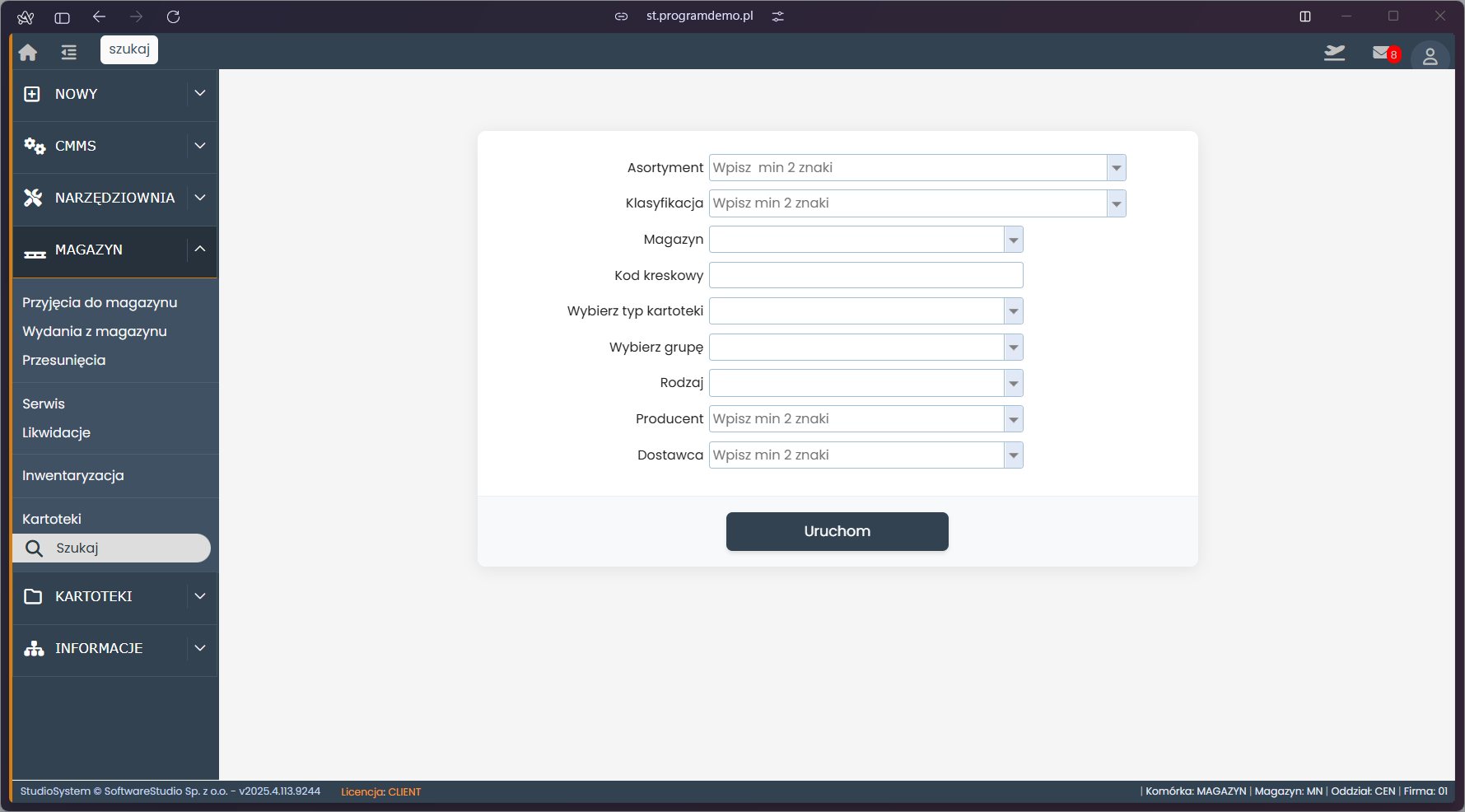

Programy DEMONSTRACYJNE

Demo jest po to aby użytkownik przed zakupem mógł zapoznać się nie tylko z zakresem funkcjonalnym oprogramowania, ale także ocenić przydatność i łatwość obsługi. Wersja demonstracyjna Magazyn WMS.net pozwala poznać szereg standardowych funkcjonalności systemu. Istotnym elementem w testowaniu wersji demonstracyjnej…

-

Wypożyczenia od dostawcy

Rejestr wypożyczeń w systemie TCS.net umożliwia podgląd informacji na temat poszczególnych wypożyczeń od dostawcy. Użytkownicy mają możliwość przeglądania szczegółowych danych dotyczących wypożyczenia, takich jak dane dostawcy, daty wypożyczenia i zwrotu, ilość wypożyczonych przedmiotów itp. Dodatkowo, istnieje możliwość wygenerowania wydruku tych…

-

Historia obrotów magazynowych

Wybór polecenia HISTORIA wyświetla zestawienie obrotów dla wybranej (zaznaczonej) kartoteki. Zestawienie obrotów magazynowych wyświetla listę pozycji dokumentów dla wybranego asortymentu. Okno zestawienia zamykane jest przez wybór przycisku ZAKOŃCZ.

-

Zwroty narzędzi przez pracownika

Zwroty narzędzi przez pracownika stanowią istotny etap w zarządzaniu gospodarką narzędziami w przedsiębiorstwie. Korzystanie z programu magazynowego, takiego jak TCS.net, umożliwia skuteczne rejestrowanie i kontrolę zwrotów narzędzi, co przekłada się na dokładność ewidencji, zapobieganie stratom oraz efektywne zarządzanie zasobami. Dzięki…

-

Wydania narzędzi z magazynu

Proces wydawania narzędzi z magazynu jest istotnym elementem zarządzania gospodarką narzędziami w przedsiębiorstwie. Zapewnienie sprawnego i kontrolowanego wydawania narzędzi pracownikom pozwala na efektywne wykorzystanie zasobów oraz minimalizację strat i zagubień. Wdrożenie programu magazynowego, takiego jak TCS.net, umożliwia usprawnienie i automatyzację…

-

Motorola MC9190-G

Urządzenie MC9190-G gwarantuje dostęp do najnowocześniejszej technologii skanowania, która umożliwia skanowanie różnych rodzajów kodów kreskowych, z małej i dużej odległości, a także skanowanie kodów uszkodzonych lub zabrudzonych. Niezależnie od tego, czy używasz jedno- lub dwuwymiarowych kodów kreskowych, lub chcesz przejść…

-

Zwrot do wypożyczalni

Zwrot narzędzi do magazynu jest ważnym elementem pracy w narzędziowni. Dzięki temu można kontrolować ilość narzędzi w magazynie, dbać o ich stan techniczny oraz zapewnić bezpieczeństwo pracy. Brak zwrotu narzędzi może prowadzić do negatywnych konsekwencji dla firmy, dlatego należy zwracać…

-

Dokumenty przydziałów

Wprowadzenie odpowiednich dokumentów wydań przydziałów oraz wykorzystanie systemu informatycznego, takiego jak program magazynowy, umożliwiają skuteczne zarządzanie odzieżą ochronną, środkami BHP i innymi artykułami podlegającymi amortyzacji. Program taki pozwala na bieżące śledzenie stanów magazynowych, rejestrowanie wydań przydziałów, generowanie raportów i analiz,…

Wsparcie Zarządzania Zasobami Sieciowymi przez Active Directory

Active Directory (AD) pełni kluczową rolę w scentralizowanym zarządzaniu zasobami sieciowymi w przedsiębiorstwach, działając jako kompleksowa usługa katalogowa. Dzięki AD, administratorzy zyskują możliwość jednolitej kontroli nad użytkownikami, grupami, komputerami i aplikacjami w ramach całej infrastruktury IT. Ta centralizacja znacząco upraszcza procesy administracyjne, takie jak uwierzytelnianie, autoryzacja oraz wdrażanie polityk bezpieczeństwa. Zamiast zarządzania każdym zasobem indywidualnie, AD pozwala na stosowanie polityk grupowych i zarządzanie tożsamościami w spójnej, hierarchicznej strukturze logicznej, co jest niezbędne w przypadku rozległych i złożonych sieci.

Usługa Active Directory wykorzystuje struktury logiczne (jak domeny i jednostki organizacyjne, czyli OU) do efektywnego organizowania i grupowania obiektów sieciowych, co bezpośrednio przekłada się na efektywność zarządzania. Jednostki organizacyjne (OU) umożliwiają administratorom tworzenie podziałów w obrębie domeny, co pozwala na delegowanie uprawnień administracyjnych oraz precyzyjne stosowanie Grup Polityk (GPO). Dzięki GPO, można zautomatyzować konfigurację środowiska pracy użytkowników i komputerów, np. wymuszając określone ustawienia zabezpieczeń, konfigurację drukarek czy dostęp do zasobów. To z kolei minimalizuje ryzyko błędów konfiguracyjnych i zapewnia spójność środowiska IT, co jest fundamentem bezpiecznego i wydajnego funkcjonowania przedsiębiorstwa.

Ostatecznie, Active Directory wspiera przedsiębiorstwa, zapewniając zaawansowane mechanizmy bezpieczeństwa i kontroli dostępu do zasobów. Integracja z protokołami takimi jak Kerberos umożliwia bezpieczne uwierzytelnianie użytkowników i serwerów. Kontrolery domeny przechowują i replikują bazę danych katalogu, gwarantując wysoką dostępność usług. Poprzez precyzyjne zarządzanie członkostwem w grupach i uprawnieniami, AD zapewnia, że tylko autoryzowani użytkownicy mają dostęp do poufnych plików, aplikacji czy serwerów. Ta skalowalność i niezawodność sprawiają, że Active Directory jest nie tylko narzędziem administracyjnym, ale strategicznym filarem utrzymania porządku, bezpieczeństwa i ciągłości działania w każdym nowoczesnym środowisku biznesowym.